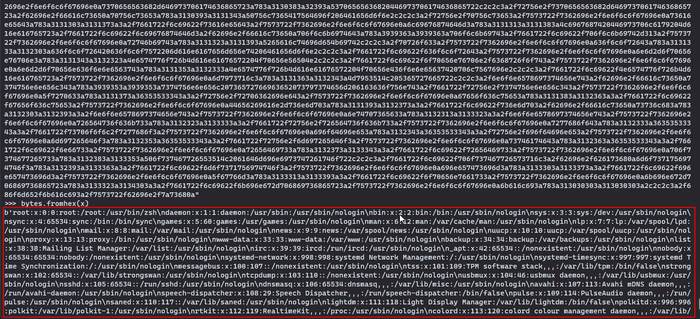

Уязвимость вызвана тем, что при обработке PNG-изображения ImageMagick использует содержимое параметра «profile» из блока метаданных для определения имени файла с профилем, который включается в результирующий файл. Таким образом, для атаки достаточно добавить к PNG-изображению параметр «profile» с необходимым файловым путём (например, «/etc/passwd») и при обработке подобного изображения, например, при изменении разрешения картинки, в выходной файл будет включено содержимое необходимого файла. Если вместо имени файла указать «-«, то обработчик зависнет в ожидании ввода из стандартного потока, что можно использовать для осуществления отказа в обслуживании (CVE-2022-44267).

Обновление с исправлением уязвимости пока не выпущено, но разработчики ImageMagick рекомендовали в качестве обходного пути для блокирования утечки создать в настройках правило, ограничивающее доступ к определённым файловым путям. Например для запрета доступа по абсолютным и относительным путям в policy.xml можно добавить:

‹policy domain="path" rights="none" pattern="/*"/› ‹policy domain="path" rights="none" pattern="../*"/›

В открытом доступе уже размещён скрипт для формирования эксплуатирующих уязвимость PNG-изображений.

Источник: http://www.opennet.ru/opennews/art.shtml?num=58610