Суммарный размер выплаченных вознаграждений превысил 1.3 миллиона долларов США ($1323750). Наиболее успешная команда Synacktiv сумела заработать на соревнованиях 450 тысяч долларов США. Обладатели второго места (fuzzware.io) получили 177.5 тысяч долларов, а третьего (Midnight Blue) — 80 тысяч долларов.

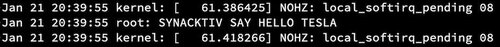

В ходе соревнований продемонстрированы следующие атаки:

- Два взлома окружения на базе дистрибутива Automotive Grade Linux ($47500, $35000).

- Взлом информационно-развлекательной системы автомобиля Tesla ($100000 за эксплоит с задействованием цепочки из двух ошибок).

- Взлом модема, используемого в автомобиле Tesla ($100000 за экпслоит с задействованием цепочки из трёх ошибок).

- Пять взломов информационно-развлекательной системы на базе платформы Sony XAV-AX5500 ($40000, $20000, $20000, $20000, $10000).

- Взлом информационно-развлекательной системы на базе платформы Pioneer DMH-WT7600NEX ($40000 за эксплоит с задействованием цепочки из трёх ошибок).

- Шесть взломов информационно-развлекательной системы на базе платформы Alpine Halo9 iLX-F509 ($40000 за эксплуатацию уязвимости, связанной с обращением к уже освобождённой области памяти, $20000 за уязвимость, связанную с подстановкой команд, $20000 за уязвимость, связанную с переполнением буфера, $20000 за эксплоит с задействованием цепочки из двух ошибок, $20000 за эксплоит с задействованием цепочки из двух ошибок, $10000 за эксплоит с задействованием цепочки из двух ошибок).

- Два взлома зарядной станции Ubiquiti Connect EV Station ($60000 и $30000 за эксплоиты с задействованием цепочки из двух ошибок).

- Три взлома зарядной станции Phoenix Contact CHARX SEC-3100 ($60000 за эксплоит с задействованием цепочки из двух ошибок, $30000 за уязвимость, связанную с недостаточной проверкой входных данных, $30000 за эксплоит с задействованием цепочки из трёх ошибок, $22500 за эксплоит с задействованием цепочки из двух ошибок, $26250 за эксплоит с задействованием цепочки из четырёх ошибок).

- Взлом зарядной станции EMPORIA EV Charger Level 2 ($60000 за эксплоит с задействованием переполнения буфера).

- Четыре взлома зарядной станции JuiceBox 40 Smart EV ($60000 за эксплоит с задействованием цепочки из двух ошибок, $30000 за переполнение буфера, $30000 за переполнение буфера, $15000).

- Семь взломов домашней зарядной станции ChargePoint Home Flex, позволивших выполнить код на уровне прошивки устройства ($60000, $30000, $30000, $16000, $16000, $16000, $5000).

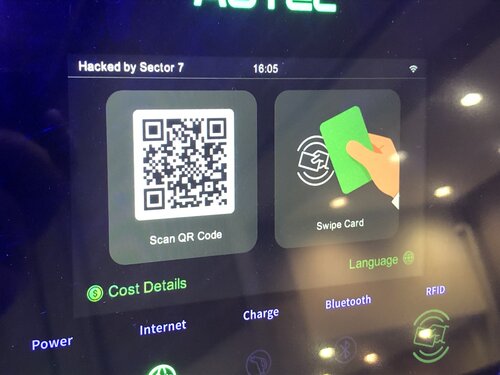

- Три взлома зарядной станции Autel MaxiCharger AC Wallbox Commercial ($30000 за эксплоит, связанный с переполнением стека; $30000 за эксплоит с задействованием цепочки из двух ошибок; $22500 за эксплоит с задействованием цепочки из двух ошибок).

Десять попыток взломов устройств Sony XAV-AX5500, Phoenix Contact CHARX SEC-3100, JuiceBox 40 Smart EV, Pioneer DMH-WT7600NEX, Autel MaxiCharger AC Wallbox Commercial и Alpine Halo9 iLX-F509 завершились неудачей. Два участника отменили свои заявки на проведение атак на зарядное устройство EMPORIA EV Charger Level 2 и платформу Automotive Grade Linux.

В соответствии с условиями конкурса детальная информация о всех продемонстрированных 0-day уязвимостях будет опубликована только через 90 дней, которые даются на подготовку производителями обновлений с устранением уязвимостей.

Источник: http://www.opennet.ru/opennews/art.shtml?num=60500