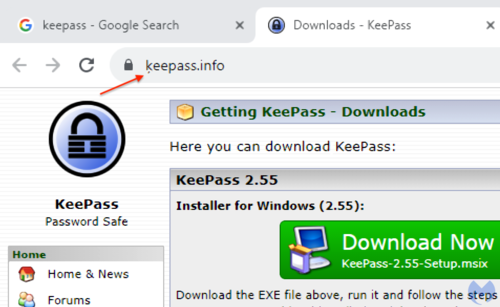

Для обмана пользователей была применена давно известная техника фишинга, основанная на регистрации интернационализированных доменов (IDN), содержащих омоглифы — символы, внешне похожие на латинские буквы, но имеющие другое значение и имеющие свой unicode-код. В частности, домен «ķeepass.info» на деле зарегистрирован как «xn--eepass-vbb.info» в punycode-нотации и если хорошо присмотреться к показываемому в адресной строке имени, можно заметить точку под буквой «ķ», которая воспринимается большинством пользователей как соринка на экране. Иллюзию достоверности открытого сайта усиливало то, что подставной сайт открывался через HTTPS с корректным TLS-сертификатом, полученным для интернационализированного домена.

Для блокирования злоупотреблений регистраторы не позволяют регистрировать IDN-домены, в которых смешиваются символы из разных алфавитов. Например, подставной домен аpple.com («xn--pple-43d.com») не получится создать путём замены латинской «a» (U+0061) на кириллическую «а» (U+0430). Также блокируется смешивание в доменном имени латиницы и Unicode-символов, но в этом ограничении есть исключение, которым и пользуются злоумышленники, — в домене разрешается смешивание с Unicode-символами, относящимися к группе латинских символов, принадлежащих к одному алфавиту. Например, использованная в рассматриваемой атаке буква «ķ» входит в латышский алфавит и допустима для доменов на латышском языке.

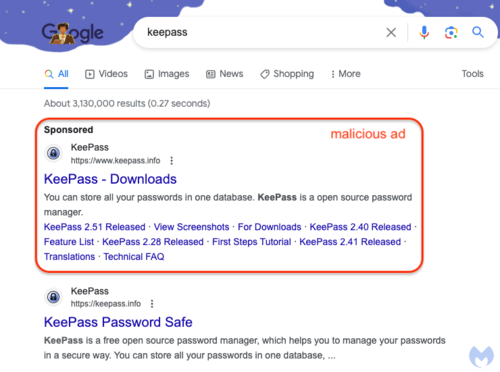

Для обхода фильтров рекламной сети Google и для отсеивания ботов, способных выявить вредоносное ПО, в качестве основной ссылки в рекламном блоке был указан промежуточный сайт-прослойка keepasstacking.site, выполняющий перенаправление на подставной домен «ķeepass.info» пользователей, удовлетворяющих определённым критериям.

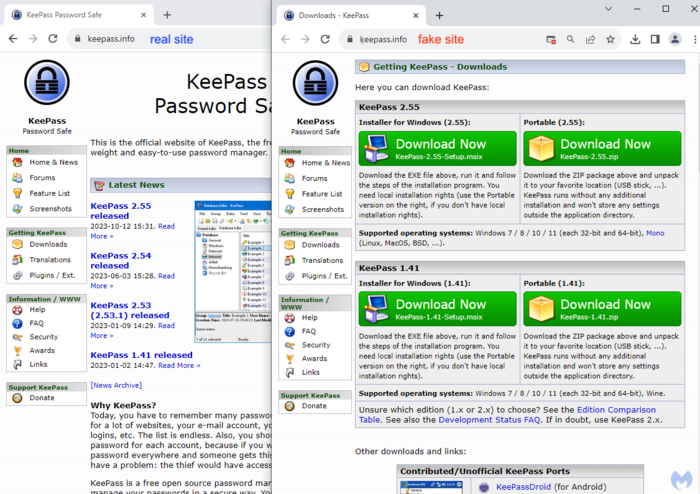

Оформление подставного сайта было стилизовано под официальный сайт KeePass, но изменено для более агрессивного навязывания загрузок программы (узнаваемость и стиль официального сайта были сохранены). На странице загрузки для платформы Windows предлагался msix-инсталлятор с вредоносным кодом, который поставлялся с корректной цифровой подписью. В случае выполнения загруженного файла на системе пользователя дополнительно запускался FakeBat-скрипт, загружающий с внешнего сервера вредоносные компоненты для атаки на систему пользователя (например, для перехвата конфиденциальных данных, подключения к ботнету или замены номеров криптокошельков в буфере обмена).

Источник: http://www.opennet.ru/opennews/art.shtml?num=59967