Классическая подмена через внешне сходный IDN-домен давно блокируется в браузерах и регистраторами, благодаря запрету смешивания символов из разных алфавитов. Например, подставной домен аpple.com («xn--pple-43d.com») не получится создать путём замены латинской «a» (U+0061 на кириллическую «а» (U+0430), так как смешивание в домене букв из разных алфавитов не допускается. Тем не менее, в 2017 году был найден способ обхода подобной защиты через использование в домене только unicode-символов, без использования латиницы.

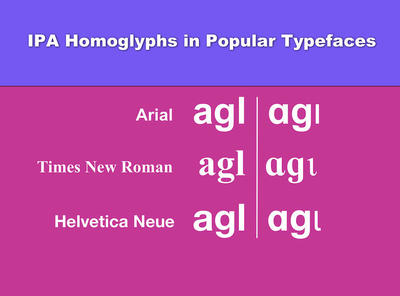

Предложенный исследователями новый метод основан на том, что регистраторы не допускают смешивания латиницы и Unicode, но если указываемые в домене Unicode-символы относятся к группе латинских символов, такое смешивание допускается, так как символы относятся к одному алфавиту. Проблема в том, что в расширении Unicode Latin IPA присутствуют омоглифы, похожие по написанию на другие символы: символ «ɑ» напоминает «a», «ɡ» — «g», «ɩ» — «l».

Возможность регистрации доменов с указанными символами была выявлена у регистратора Verisign (другие регистраторы не проверялись), а поддомены удалось создать в сервисах Amazon, Google, Wasabi и DigitalOcean. Проблема была найдена в ноябре прошлого года и, несмотря на отправленные уведомления, спустя три месяца в последний момент была устранена только в Amazon и Verisign.

В ходе эксперимента исследователи потратив 400 долларов зарегистрировали в Verisign следующие домены:

- amɑzon.com

- chɑse.com

- sɑlesforce.com

- ɡmɑil.com

- ɑppɩe.com

- ebɑy.com

- ɡstatic.com

- steɑmpowered.com

- theɡuardian.com

- theverɡe.com

- washinɡtonpost.com

- pɑypɑɩ.com

- wɑlmɑrt.com

- wɑsɑbisys.com

- yɑhoo.com

- cɩoudfɩare.com

- deɩɩ.com

- gmɑiɩ.com

- gooɡleapis.com

- huffinɡtonpost.com

- instaɡram.com

- microsoftonɩine.com

- ɑmɑzonɑws.com

- ɑndroid.com

- netfɩix.com

- nvidiɑ.com

- ɡoogɩe.com

Исследователи также запустили online-сервис для проверки своих доменов на наличие возможных альтернативных вариантов с омоглифами, в том числе с проверкой уже зарегистрированных доменов и TLS-сертификатов с подобными именами. Что касается HTTPS-сертификатов, то через логи Certificate Transparency было проверено 300 доменов с омоглифами, из которых для 15 была зафиксирована генерация сертификатов.

Актуальные браузеры Chrome и Firefox отображают подобные домены в адресной строке в нотации с префиксом «xn--«, тем не менее в ссылках домены выглядят без преобразования, что можно использовать для вставки на страницы вредоносных ресурсов или ссылок, под видом их загрузи с легитимных сайтов. Например, на одном из выявленных доменов с омоглифами было зафиксировано распространение вредоносного варианта библиотеки jQuery.

Источник: http://www.opennet.ru/opennews/art.shtml?num=52479