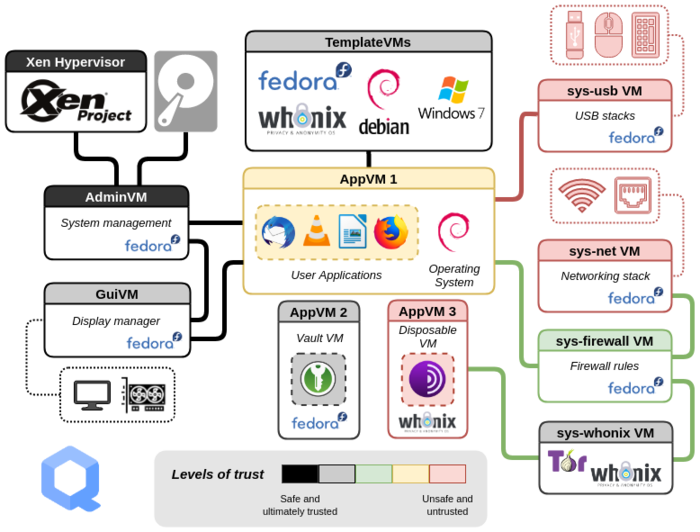

Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач. Каждый класс приложений (например, работа, развлечения, банковские операции), а также системные сервисы (сетевая подсистема, межсетевой экран, работа с хранилищем, USB-стек и т.п.), работают в отдельных виртуальных машинах, запускаемых с использованием гипервизора Xen. При этом указанные приложения доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальный сервис.

В качестве основы для формирования виртуальных окружений может применяться пакетная база Fedora и Debian, также сообществом поддерживаются шаблоны для Ubuntu, Gentoo и Arch Linux. Возможна организация доступа к приложениям в виртуальной машине с Windows, а также создание виртуальных машин на базе Whonix для обеспечения анонимного доступа через Tor. Пользовательская оболочка построена на основе Xfce. Когда пользователь запускает из меню приложение, это приложение стартует в определенной виртуальной машине. Содержание виртуальных окружений определяется набором шаблонов.

Основные изменения:

- Базовое окружение Dom0 обновлено до пакетной базы Fedora 41, а шаблон для виртуальных окружений до Fedora 42.

- Шаблон для формирования виртуальных окружений на базе Debian обновлён до ветки Debian 13, а на шаблон базе Whonix — до Whonix 18.

- Гипервизор Xen обновлён до ветки 4.19 (ранее использовался Xen 4.17).

- Реализована поддержка упреждающей загрузки одноразовых изолированных окружений (dispvm — disposable vm), позволяющая избавиться от задержки (7-20 секунд) при запуске регулярно используемых приложений в одноразовых окружениях.

- Предложен улучшенный инструментарий QWT (Qubes Windows Tools) для запуска виртуальных машин с Windows. Реализована поддержка Windows 10 и 11. Прекращена поддержка Windows 7.

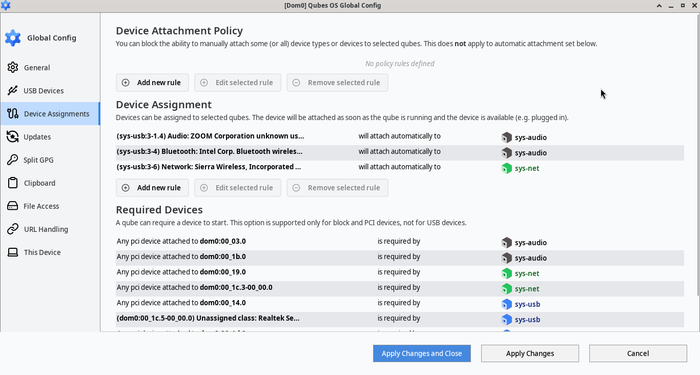

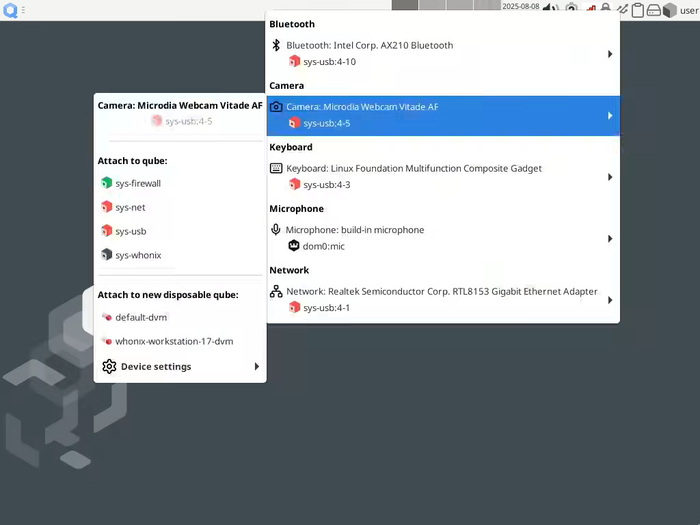

- Реализован новый Device API для настройки автоматического прикрепления к виртуальным машинам подключаемых устройств, таких как USB-накопители, внешние звуковые и сетевые карты, устройства ввода, web-камеры и Bluetooth-устройства. Добавлен графический интерфейс для настройки проброса устройств в виртуальные машины.

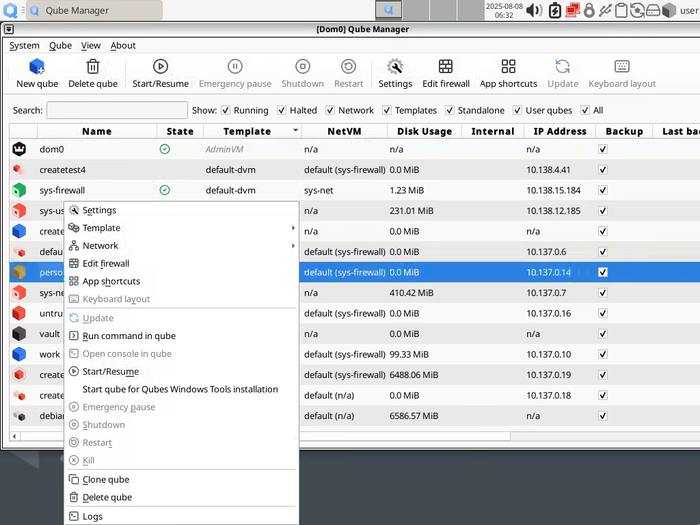

- В Qube Manager и других графических утилитах задействован новый набор пиктограмм.

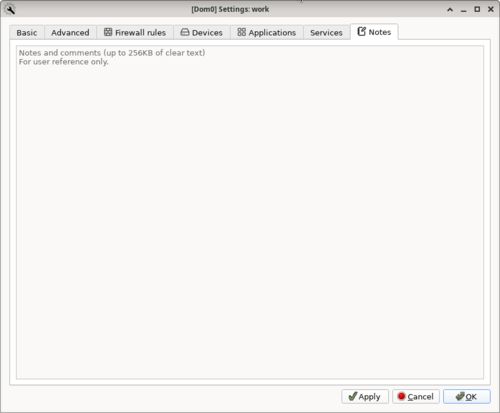

- Добавлена возможность прикрепления произвольных текстовых заметок к виртуальным машинам.

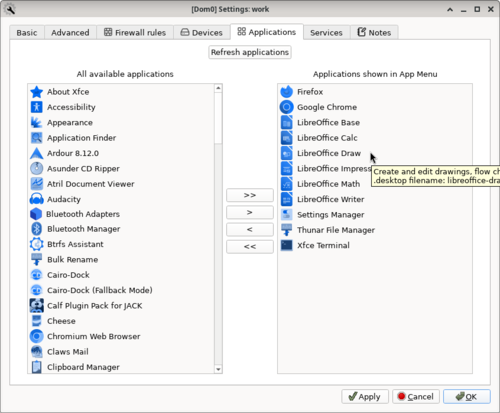

- В конфигураторе виртуальных машин реализовано отображений пиктограмм приложений.

- Улучшена навигация по меню приложений при помощи клавиатуры.

- Добавлен централизованный сервис qubes.TrayNotification для вывода уведомлений из разных виртуальных машин.

- Добавлена опция для запуска терминала с правами root через виджет Qubes Domains.

- Добавлена поддержка расширенного формата разметки (AF, Advanced Format) для работы с дисками с 4-килобайтным размером секторов.

- Добавлена экспериментальная поддержка управления конфигурацией через Ansible.

- Добавлена экспериментальная поддержка технологии Qubes Air с реализацией протокола qrexec и возможностью запуска внешних виртуальных машин.

- Применяемый по умолчанию хранитель экрана заменён с XScreenSaver на xfce4-screensaver.

- Улучшена поддержка подключаемых звуковых карт и звуковых устройств с интерфейсом Bluetooth.

Источник: http://www.opennet.ru/opennews/art.shtml?num=64471