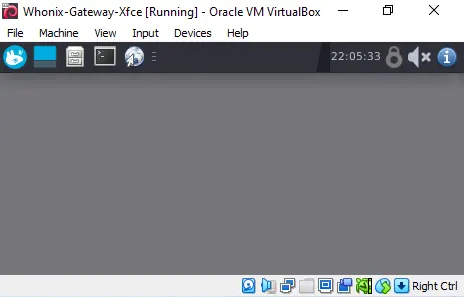

Особенностью Whonix является разделение дистрибутива на два отдельно запускаемых компонента — Whonix-Gateway с реализацией сетевого шлюза для анонимных коммуникаций и Whonix-Workstation с рабочим столом. Оба компонента поставляются внутри одного загрузочного образа. Выход в сеть из окружения Whonix-Workstation производится только через шлюз Whonix-Gateway, что изолирует рабочее окружение от прямого взаимодействия с внешним миром и допускает использование только фиктивных сетевых адресов. Подобный подход позволяет защитить пользователя от утечки реального IP-адреса в случае взлома web-браузера и даже при эксплуатации уязвимости, дающей атакующему root-доступ к системе.

Взлом Whonix-Workstation позволят атакующему получить только фиктивные сетевые параметры, так как реальный IP и параметры DNS скрыты за границей сетевого шлюза, работающего на базе Whonix-Gateway, который направляет трафик только через Tor. При этом следует учитывать, что компоненты Whonix рассчитаны на запуск в форме гостевых систем, т.е. не исключена возможность эксплуатации критических 0-day уязвимостей в платформах виртуализации, которые могут предоставить доступ к хост-системе. В связи с этим, не рекомендуется запускать Whonix-Workstation на том же компьютере, что и Whonix-Gateway.

В Whonix-Workstation по умолчанию предоставляется пользовательское окружение Xfce. В поставку включены такие программы, как VLC, Tor Browser, Thunderbird+TorBirdy, Pidgin и т.д. В поставке Whonix-Gateway можно найти набор серверных приложений, в том числе Apache httpd, ngnix и IRC-серверы, которые могут использоваться для организации работы скрытых сервисов Tor. Возможен проброс поверх Tor туннелей для Freenet, i2p, JonDonym, SSH и VPN. Сравнение Whonix с Tails, Tor Browser, Qubes OS TorVM и corridor можно найти на данной странице. При желании, пользователь может обойтись только Whonix-Gateway и подключить через него свои обычные системы, в том числе Windows, что даёт возможность обеспечить анонимный выход для уже находящихся в обиходе рабочих станций.

Основные изменения:

- Обновлены сборки на базе компонентов защищённого дистрибутива Kicksecure,

расширяющего Debian дополнительными механизмами и настройками для повышения безопасности (AppArmor для изоляции, установка обновлений через Tor, использование PAM-модуля tally2 для защиты от подбора паролей, расширение энтропии для RNG, отключение suid, отсутствие открытых сетевых портов по умолчанию, использование рекомендаций от проекта KSPP (Kernel Self Protection Project), добавление защиты от утечки сведений об активности CPU и т.п.). - Обеспечено подключение к сети Tor по умолчанию (без вызова мастера подключения при первой загрузке). Пользователям, которым необходимо прямое подключение к сети, предлагается отдельно вызывать ACW (Anon Connection Wizard).

- Межсетевой экран Whonix-Firewall переведён c iptables на nftables.

- Улучшена поддержка IPv6.

- Продолжена работа над экспериментальной Live-сборкой Whonix-Host, оснащённой инсталлятором. Сборка основана на окружении Kicksecure и рассчитана на предоставление защищённого хост-окружения для запуска виртуальных машин с «Whonix-Gateway» и «Whonix-Workstation».

- Обновлены версии Tor и Tor Browser.

- Внесены изменения для поддержки децентрализованной P2P-сети Bisq 2, предназначенной для обмена и торговли криптовалютами.

- Обновлены шаблоны для ОС Qubes. Осуществлён переход с pulseaudio на pipewire. Для направления трафика через Tor задействован tinyproxy и протокол SOCKS.

- При запуске под управлением гипервизора KVM размер ОЗУ в параметрах виртуальной машины Whonix-Gateway увеличен до 1280 MB, а Whonix-Workstation — до 2048 MB, что соответствует ранее использовавшимся настройкам для VirtualBox.

Источник: http://www.opennet.ru/opennews/art.shtml?num=61538