В отличие от ранее известных атак по косвенной идентификации на основе анализа трафика, метод SnailLoad не требует совершения MITM-атаки, т.е. атакующему не нужно перехватывать транзитный трафик пользователя. Для осуществления атаки достаточно, чтобы жертва открыла в своём браузере подконтрольную атакующему страницу, которая инициирует загрузку с сервера атакующего больших файлов или изображений. Выполнения JavaScript-кода не требуется, достаточно организовать непрерывный поток трафика между жертвой и сервером атакующего.

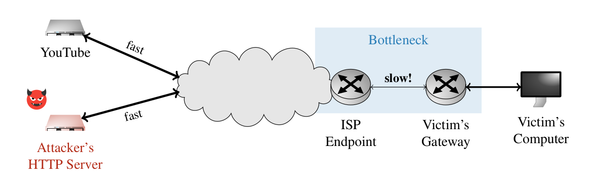

Aнализ производится на стороне сервера атакующего и базируется на изменении задержек доставки пакетов в зависимости от параллельно выполняемых на системе пользователя запросов к другим сайтам. Метод отталкивается от того, что из-за неравномерности пропускной способности каналов связи между пользователем и провайдером и между шлюзом провайдера и сайтом, разные сетевые соединения влияют друг на друга. Так как узким местом является канал подключения клиента к провайдеру («последняя миля»), характер отправки пакетов на сервер атакующего меняется в зависимости от другой сетевой активности жертвы. Например, при начале просмотра видео задержки становятся больше и их характер можно сопоставить с задержками, возникающими при просмотре того или иного видео.

Точность определения сильно зависит от типа подключения пользователя к провайдеру. При тестировании метода на различных клиентских подключениях, в которых использовались технологии ADSL, FTTH, FTTB и LTE, точность определения одного из 10 самых популярных роликов на YouTube составила от 37% до 98%. Исследователи также провели эксперимент по применению SnailLoad для определения открытия одного из 100 наиболее популярных сайтов. Максимальная точность при определении сайтов составила 62.8%.

Наименьшая точность зафиксирована для FTTB-соединений, а наибольшая для FTTH. Кроме того, на точность сильно влияет наличие постороннего трафика в канале связи между пользователем и провайдером. В качестве способов противодействия атаки упоминается добавление случайного шума в трафик через установку случайных соединений, мониторинг за постоянной фоновой сетевой активностью или параллельное выполнение приложений с неоднородным трафиком.

Источник: http://www.opennet.ru/opennews/art.shtml?num=61495