Предложенная техника атаки, которой присвоено имя SSID Confusion, позволяет обойти присутствующие в протоколе методы аутентификации точки доступа, защищающие от подмены идентификатора сети SSID и не позволяющие создавать подставные сети с именем сети, к которой подключается клиент. Причиной проблемы является определение в стандарте ситуаций, когда SSID может быть неаутентифицирован. В частности, для обозначения своего присутствия точка доступа отправляет в широковещательном режиме beacon-кадры, включающие сведения о SSID-сети. Для упрощения процесса поиска сети клиенты не аутентифицируют SSID в данных кадрах, так как предполагается, что проверка потребуется после того, как клиент решит подключиться к сети.

Для успешного совершения атаки требуется, чтобы пользователь инициировал подключение к определённой беспроводной сети, а поблизости была другая беспроводная сеть с теми же параметрами подключения, что и в первой сети (подобное практикуется, например, когда для диапазонов 2.4GHz и 5GHz создаются разные сети, или применяется в некоторых университетских сетях, поддерживающих сервис Eduroam). Атакующий должен находиться в зоне досягаемости сигнала для того, чтобы вклиниться между пользователем и целевой сетью (MitM). Для проведения атаки злоумышленнику не требуется знать учётные данные жертвы.

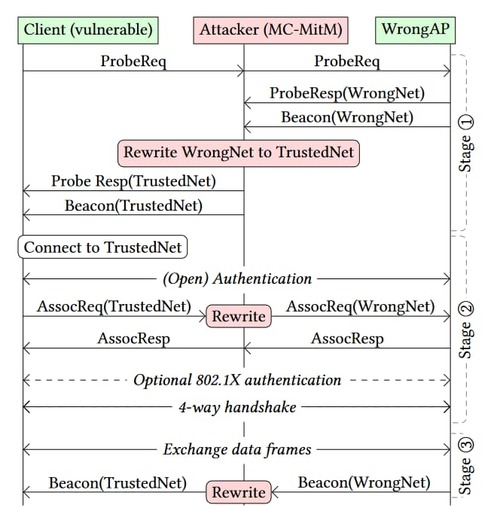

Атака сводится к созданию атакующим точки доступа (WrongAP на диаграмме), обеспечивающей на другом канале работу подставной сети (WrongNet), к которой должен подключиться клиент вместо желаемой сети (TrustedNet). Точка доступа может создана на обычном ноутбуке и применяется для организации многоканальной MitM-атаки на жертву (MC MitM). Атака осуществляется в три этапа:

- Определение сети (Network Discovery). MitM-система перехватывает пакеты, отправляемые в эфир реальной точкой доступа (TrustedNet) и жертвой, заменяя в них SSID — в пакетах от точки доступа SSID заменяется на подставной, а в ответах жертвы на реальный, чтобы симулировать взаимодействие клиента и реальной точки доступа. В итоге устройство жертвы получает ответы и считает, что искомая сеть находится поблизости, несмотря на то, что эти ответы транслируются точкой доступа атакующего.

- Захват аутентификации (Authentication hijacking). Атакующий симулирует успешную аутентификацию и вынуждает клиента подключиться к подставной сети, вместо реальной. Как и на прошлой стадии атакующий перехватывает кадры, отправляемые при аутентификации клиентом, заменяет в них SSID и переотправляет точке доступа.

- MitM. После согласования канала связи атакующий подменяет SSID c WrongNet на TrustedNet, создавая впечатление, что пользователь работает через заслуживающую доверия сеть, а не через подставную сеть.

Воспользовавшись уязвимостью атакующий может вынудить клиента подключиться не к той защищённой сети, и при этом в интерфейсе будет отображаться SSID сети, к которой изначально намеревался подключиться пользователь, а не той, к которой он подключён фактически. Добившись подключения пользователя через свою сеть атакующий может анализировать и вклиниваться в незашифрованные потоки трафика. При этом при использовании некоторых VPN, таких как WARP, hide.me и Windscribe, VPN не будет задействован при подключении к сетям, помеченным в настройках как заслуживающие доверия.

Атака применима к протоколам беспроводной аутентификации, использующим EAP (Extensible Authentication Protocol), SAE (Simultaneous Authentication of Equals) и 802.1X, а также в опциональном режиме работы протокола WPA3, в которых SSID не используется при формировании ключа PMK (Pairwise Master Key), что делается для исключения изначально известных данных при формировании ключа с целью защиты от различных криптоатак. Протокол FILS (Fast Initial Link Setup) уязвим при использовании PMK, созданного при согласовании соединения на базе EAP. Протоколы WPA1, WPA2 и FT (Fast BSS Transition) не подвержены проблеме, так как требуют корректного SSID при согласовании соединения.

Для защиты от атаки SSID Confusion на стороне точки доступа упоминается включение в стандарт 802.11 требования аутентификации SSID при подключении, что может быть реализовано через добавление SSID в функцию формирования ключа или включение SSID в число дополнительных данных, проверяемых во время согласования соединения. На стороне клиента защита может быть организована через обеспечение защиты beacon-кадров (будет применяться в WiFi 7). Создатели сетей могут предотвратить совершение атаки, отказавшись от использования общих учётных данных в сетях с разными SSID. Пользователи могут защитить себя, используя надёжные VPN при подключении через любые беспроводные сети.

Источник: http://www.opennet.ru/opennews/art.shtml?num=61189