Пароль к RIPE был перехвачен в ходе поражения системы одного из сотрудников вредоносным ПО и с сентября находился в продаваемых на чёрном рынке базах скомпрометированных паролей. Примечательно, что кроме учётной записи Orange Espagne в указанных базах присутствуют и тысячи других аккаунтов для подключения к access.ripe.net, которые потенциально можно использовать для совершения подобных атак.

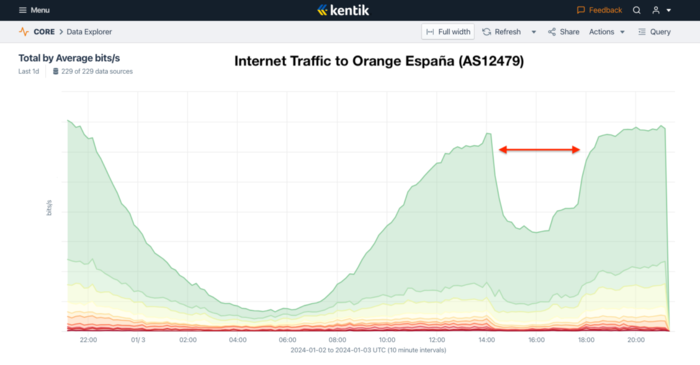

Инцидент оставался незамеченным до 2 января, пока какой-то вандал не зашёл в web-интерфейс RIPE NCC и не внёс изменения в настройки BGP и RPKI (Resource Public Key Infrastructure), после чего в течение почти четырёх часов была нарушена маршрутизация примерно половины трафика оператора связи. Действия атакующих привели к тому, что технология RPKI, призванная защитить BGP-анонсы от подделки, была задействована для блокирования легитимных анонсов.

Злоумышленник создал несколько новых записей RPKI ROA (Route Origin Authorization), среди которых оказались записи привязывающие крупные блоки адресов Orange Espagne к чужой автономной системе, что привело к тому, что корректные BGP-анонсы от автономной системы данного оператора стали блокироваться на маршрутизаторах многих магистральных операторов. В итоге, число привязанных к Orange Espagne BGP-маршрутов сократилось с 9200 до 7400 , а трафик просел почти в два раза.

RPKI (Resource Public Key Infrastructure) применяется для авторизации BGP-анонсов и позволяет определить исходит ли BGP-анонс от владельца сети или нет. При использовании RPKI для автономных систем и IP-адресов строится цепочка доверия от IANA к региональным регистраторам (RIRs), а затем к провайдерам (LIR) и конечным потребителям, которая позволяет третьим лицам удостовериться, что операция с ресурсом была произведена его владельцем. Без применения авторизации любой оператор может анонсировать подсеть с фиктивными сведениями о длине маршрута и инициировать транзит через себя части трафика от других систем, не применяющих фильтрацию анонсов.

Источник: http://www.opennet.ru/opennews/art.shtml?num=60396