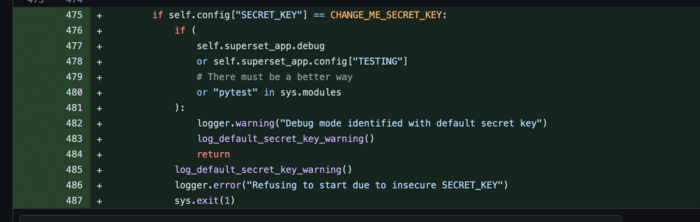

Интересно, что изначально исследователи сообщили разработчикам о проблеме ещё в 2021 году, после чего в выпуске Apache Superset 1.4.1, сформированном в январе 2022 года, значение параметра SECRET_KEY было заменено на строку «CHANGE_ME_TO_A_COMPLEX_RANDOM_SECRET», в код была

добавлена проверка, при наличии данного значения выводящая в лог предупреждение.

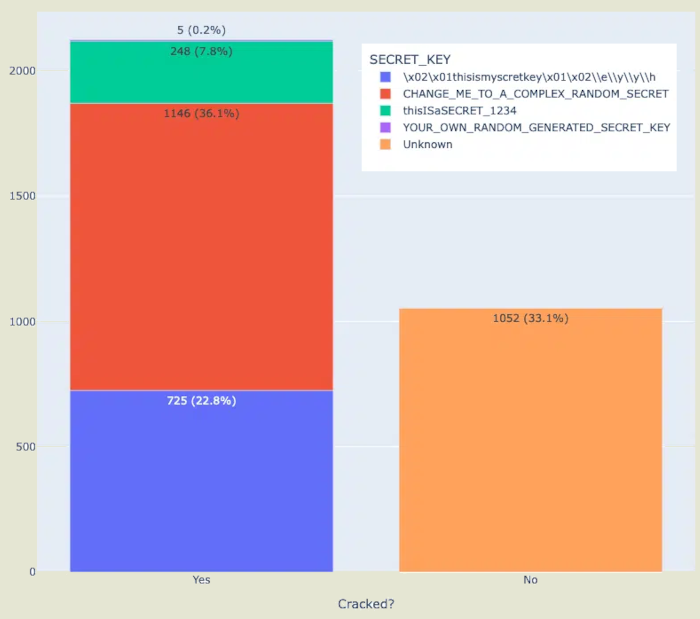

В феврале этого года исследователи решили повторить сканирование уязвимых систем и столкнулись с тем, что на предупреждение мало кто обращает внимание и 67% серверов Apache Superset по-прежнему продолжают применять ключи из примеров конфигурации, шаблонов развёртывания или документации. При этом среди организаций, использующих ключи по умолчанию, оказались некоторые крупные компании, университеты и госучреждения.

Указание рабочего ключа в примере конфигурации теперь воспринято как уязвимость (CVE-2023-27524), которая устранена в выпуске Apache Superset 2.1 через вывод ошибки, блокирующей запуск платформы при использовании указанного в примере ключа (учитывается только ключ, указанный в примере конфигурации актуальной версии, старые типовые ключи и ключи из шаблонов и документации не блокируются). Для проверки наличия уязвимости по сети предложен специальный скрипт.

Источник: http://www.opennet.ru/opennews/art.shtml?num=59036