Для построения ботнента применяется собственный P2P-протокол, в котором узлы взаимодействуют между собой, координируют организацию атак, поддерживают работу сети и контролируют состояние друг друга. Новые жертвы находятся путём проведения bruteforce-атаки на серверы, принимающие запросы по SSH. При обнаружении нового сервера выполняется перебор по словарю типовых сочетаний из логинов и паролей. Управление может производиться через любой узел, что усложняет выявление и блокирование операторов ботнента.

По данным исследователей ботнет уже насчитывает около 500 узлов, в числе которых оказались серверы нескольких университетов и крупной железнодорожной компании. Отмечается, что основной целью атаки являются сети образовательных учреждений, медицинских центров, государственных учреждений, банков и телекоммуникационных компаний. После компрометации сервера на нём организуется процесс майнинга крипотвалюты Monero. Активность рассматриваемого вредоносного ПО прослеживается с января 2020 года.

Особенностью FritzFrog является то, что он держит все данные и исполняемый код только в памяти. Изменения на диске сводятся только к добавлению нового SSH-ключа в файл authorized_keys, который в дальнейшем используется для доступа к серверу. Системные файлы не изменяются, что делает червь незаметным для систем проверяющих целостность по контрольным суммам. В памяти в том числе держатся словари для перебора паролей и данные для майнинга, которые синхронизируются между узлами при помощи P2P-протокола.

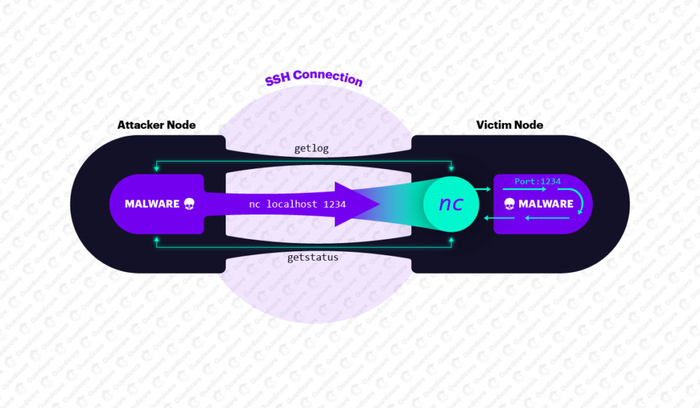

В памяти вредоносные процессы камуфлируются под процессы «ifconfig», «libexec», «php-fpm» и «nginx». Узлы ботнета отслеживают состояние соседей и в случае перезагрузки сервера или даже переустановки ОС (если в новую систему был перенесён изменённый файл authorized_keys) повторно активируют вредоносные компоненты на хосте. Для коммуникации используется штатный SSH — вредоносное ПО дополнительно запускает на локальный «netcat», привязывающийся к интерфейсу localhost и слушающий трафик на порту 1234, у которому узлы обращаются через SSH-туннель, используя для подключения ключ из authorized_keys.

Код компонентов FritzFrog написан на языке Go и работает в многопоточном режиме. Вредоносное ПО включает несколько модулей, запускаемых в разных потоках:

- Cracker — выполняет подбор паролей на атакуемых серверах.

- CryptoComm + Parser — организует шифрованное P2P-соединение.

- CastVotes — механизм совместного выбора целевых хостов для атаки.

- TargetFeed — получает список узлов для атаки от соседних узлов.

- DeployMgmt — реализация червя, распространяющего вредоносный код на взломанный сервер.

- Owned — отвечает за соединение к серверам, на которых уже запущен вредоносный код.

- Assemble — собирает файл в памяти из отдельно передаваемых блоков.

- Antivir — модуль подавления конкурирующих вредоносных программ, определяет и завершает процессы со строкой «xmr», потребляющие ресурсы CPU.

- Libexec — модуль для майнинга криповалюты Monero.

Применяемый в FritzFrog P2P-протокол поддерживает около 30 команд, отвечающих за передачу данных между узлами, запуск скриптов, передачу компонентов вредоносного ПО, опрос состояния, обмен логами, запуск прокси и т.п. Информация передаётся по отдельному шифрованному каналу с сериализацией в формат JSON. Для шифрования применяется ассиметричный шифр AES и кодирование Base64. Для обмена ключей используется протокол DH (Diffie-Hellman). Для определения состояния узлы постоянно обмениваются ping-запросами.

Все узлы ботнета поддерживают распределённую БД с информацией об атакуемых и скомпрометированных системах. Цели для атаки синхронизируются по всему ботнету — каждый узел атакует отдельную цель, т.е. два разных узла ботнента не будут атаковать один и тот же хост. Узлы также собирают и передают соседям локальную статистику, такую как размер свободной памяти, uptime, нагрузка на CPU и активность SSH-входов. Данная информация используется для решения о запуске процесса майнинга или использовании узла только для атаки других систем.

Для выявления FritzFrog исследователями предложен простой shell-скрипт. Для определения поражения системы могут использоваться такие признаки как наличие слушающего соединения на порту 1234, присутствие вредоносного ключа authorized_keys (на всех узлы устанавливается одинаковый SSH-ключ) и присутствие в памяти запущенных процессов «ifconfig», «libexec», «php-fpm» и «nginx» не имеющих связанных исполняемых файлов (без «/proc/‹PID›/exe»). Признаком также может служить наличие трафика через сетевой порт 5555 при обращении вредоносного к типовому пулу web.xmrpool.eu для координации майнинга криптовалюты Monero.

Источник: http://www.opennet.ru/opennews/art.shtml?num=53573