Для обеспечения дополнительной защиты в состав входит дополнение HTTPS Everywhere, позволяющее использовать шифрование трафика на всех сайтах где это возможно. Для снижения угрозы от проведения атак с использованием JavaScript и блокирования по умолчанию плагинов в комплекте поставляется дополнение NoScript. Для борьбы с блокировкой и инспектированием трафика применяются fteproxy и obfs4proxy.

Для организации шифрованного канала связи в окружениях, блокирующих любой трафик кроме HTTP, предлагаются альтернативные транспорты, которые, например, позволяют обойти попытки блокировать Tor в Китае. Для защиты от отслеживания перемещения пользователя и от выделения специфичных для конкретного посетителя особенностей отключены или ограничены API WebGL, WebGL2, WebAudio, Social, SpeechSynthesis, Touch, AudioContext, HTMLMediaElement, Mediastream, Canvas, SharedWorker, Permissions, MediaDevices.enumerateDevices и screen.orientation, а также отключены средства отправки телеметрии, Pocket, Reader View, HTTP Alternative-Services, MozTCPSocket, «link rel=preconnect», модифицирован libmdns.

В новом выпуске:

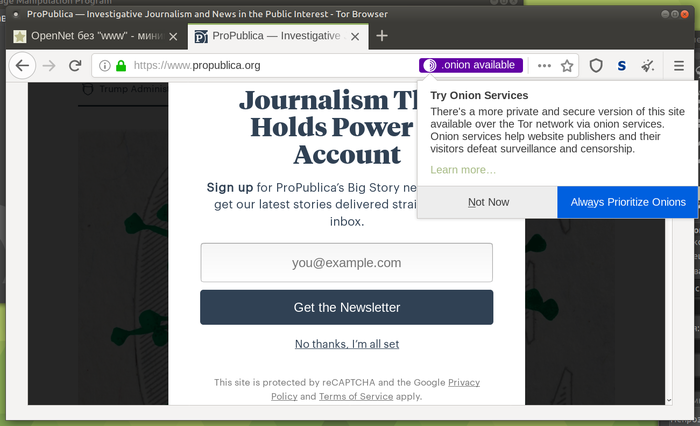

- Реализован индикатор наличия варианта сайта, работающего в форме скрытого сервиса, выводимый в адресной строке при просмотре обычного web-сайта. При первом открытии сайта, также доступного через onion-адрес, выводится диалог с предложением впредь автоматически переключаться на onion-сайт при открытии web-сайта. Сведения о доступности через .onion-адрес передаются владельцем сайта при помощи HTTP-заголовка Alt-Svc.

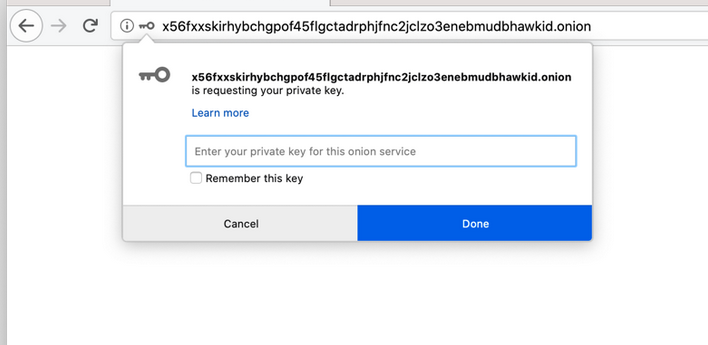

- Владельцы скрытых сервисов, желающие ограничить доступ к своим ресурсам, теперь могут задать набор ключей для контроля доступа и аутентификации. Пользователь может сохранить переданный ключ доступа на своей системе и использовать интерфейс Onion Services Authentication в «about:preferences#privacy» для управления ключами.

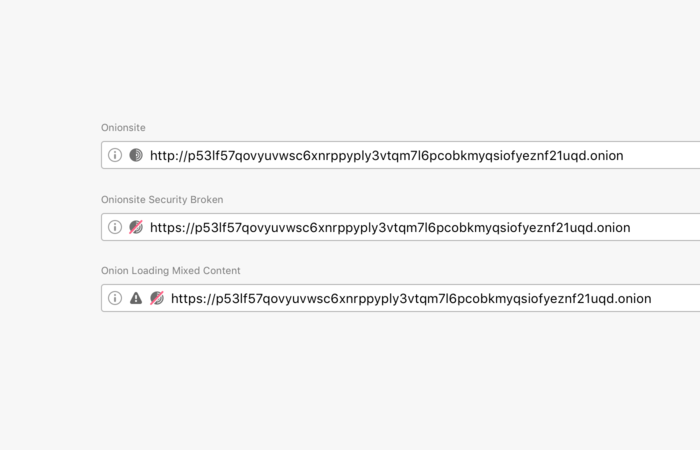

- Расширены индикаторы безопасности в адресной строке. Осуществлён переход от индикации безопасного соединения к индикации проблем с безопасностью. Безопасные onion-соединения теперь не выделяются и помечаются штатным серым значком. В случае выявления недостаточного уровня защиты соединения при доступе к onion-сервису индикатор соединения перечёркивается краской линией. При выявления на странице смешанной загрузки ресурсов выводится дополнительное предупреждение в форме значка с восклицательным знаком.

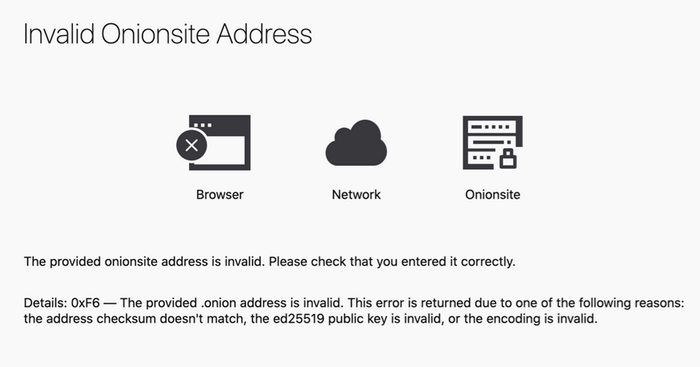

- Добавлены отдельные варианты страниц, показываемых при ошибках подключения к onion-сервисам (ранее показывались штатные страницы ошибок Firefox, такие же, что для web-сайтов). Новые страницы включают дополнительные сведения для диагностики причин невозможности подключиться к скрытому сервису, позволяющие судить о проблемах в адресе, сервисе, клиенте или сетевой инфраструктуре.

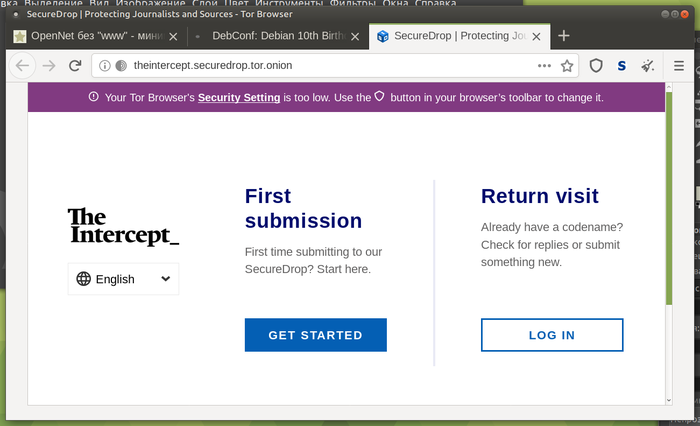

- Для более наглядного доступа к onion-сайтам предоставлена экспериментальная возможность привязки символьных имён, решающая проблемы с запоминанием и поиском onion-адресов. Для упрощения доступа совместно с организациями FPF (Freedom of the Press Foundation) и EFF (Electronic Frontier Foundation) на базе дополнения HTTPS Everywhere реализован прототип каталога имён. В настоящее время для тестирования предложены символьные имена для onion-сервисов SecureDrop — theintercept.securedrop.tor.onion и lucyparsonslabs.securedrop.tor.onion.

- Обновлены версии сторонних компонентов, включая NoScript 11.0.26, Firefox 68.9.0esr, HTTPS-Everywhere 2020.5.20, NoScript 11.0.26, Tor Launcher 0.2.21.8 и Tor 0.4.3.5.

- В версии для Android обеспечен вывод предупреждения о возможной работе в обход прокси при открытии внешних приложений. Решены проблемы с использованием obfs4.

Источник: http://www.opennet.ru/opennews/art.shtml?num=53077