Уязвимость может быть эксплуатирована для выполнения кода в ситуации, когда атакующий может организовать формирование отрицательного значения переменной, через которую передаётся размер копируемых данных (например, при передаче более 4 ГБ данных). Функция memcpy() активно применяется в приложениях, а процессоры ARMv7 распространены в автомобильных системах, мобильных, промышленных, потребительских, коммуникационных и встраиваемых устройствах, которые потенциально могут стать объектами атак с использованием Bluetooth, HD Radio/DAB, USB, CAN bus, Wi-Fi и других внешних источников данных (например, могут быть атакованы доступные по сети сервисы и приложения, принимающие входные данные без ограничения размера).

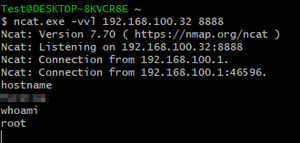

В качестве примера приводится создание рабочего эксплоита для атаки на встроенный в автомобильные информационные системы http-севрер, доступный через автомобильную Wi-Fi сеть. Посторонний атакующий может эксплуатировать уязвимость в memcpy в данном сервере через передачу GET-запроса очень большого размера и получить root-доступ к системе.

Исправление пока доступно в виде патча, который войдёт в состав августовском обновлении Glibc 2.32. Исправление сводится к замене использования ассемблерных инструкций, оперирующих знаковыми операндами (bge и blt), на беззнаковые аналоги (blo и bhs). Проблема пока не устранена в Debian 9 и 10 (в Debian 8 не проявляется), Fedora, OpenWRT и Ubuntu. RHEL и SUSE проблема не затрагивает, так как они не поддерживают 32-разрядные системы ARMv7.

На 32-разрядных системах x86 проблема не проявляется, так как реализация memcpy для данной архитектуры корректно интерпретирует переменную с размером как беззнаковое целое значение с типом size_t (в реализации для ARMv7 вместо size_t оно обрабатывается как signed integer).

Источник: http://www.opennet.ru/opennews/art.shtml?num=53003