Оконечное шифрование подразумевает шифрование и расшифровку на стороне клиента, так что на сервер поступают уже зашифрованные данные, которые может расшифровать только клиент. В случае Zoom шифрование применялось для канала связи, а на сервере данные обрабатывались в открытом виде и сотрудники Zoom могли получить доступ к передаваемым данным. Представители Zoom пояснили, что под end-to-end шифрованием подразумевали шифрование трафика, передаваемого между своими серверами.

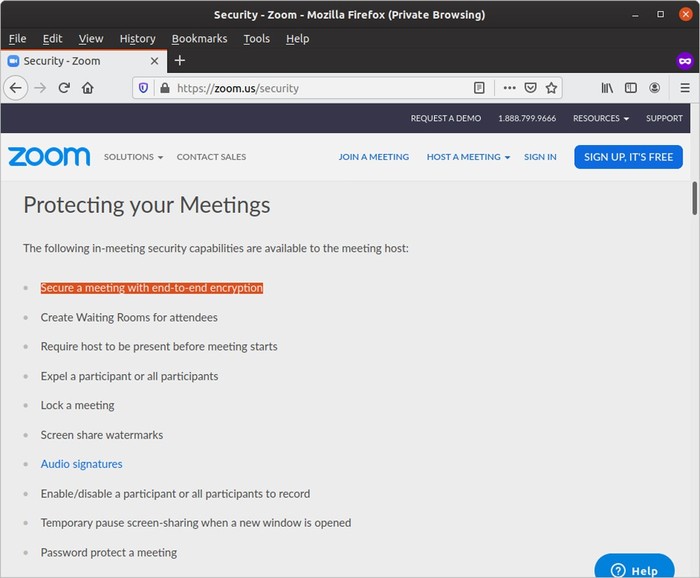

Кроме того, Zoom уличили в нарушении законодательства Калифорнии в отношении обработки конфиденциальных данных — приложение Zoom для iOS передавало данные аналитики в Facebook, даже если пользователь не использовал учётную запись в Facebook для подключения к Zoom. Из-за перехода к работе на дому во время пандемии коронавируса SARS-CoV-2 многие компании и госучреждения, в том числе правительство Великобритании, перешло на проведение совещаний с использованием Zoom. Сквозное шифрование преподносилось как одна из ключевых возможностей сервиса, что способствовало росту популярности сервиса.

Источник: http://www.opennet.ru/opennews/art.shtml?num=52652